前言:最近新入手了一台电信版的Android手机,由于厌恶其中预装的各种应用,也想按照自己的意愿裁剪一下手机中的应用,所以对此进行了一些学习。我找到了一个HTC的RUU包,从中解析到了system.img,发现这个system.img不是EXT4格式的,不能简单的在Ubuntu上挂载,于是在网上找到了一篇说明Android里面各种分区拆解的文章。我做了翻译和补充,供大家参考。

RAMDISK

RAMDISK(initrd)是一个小的分区镜像,在引导时内核以只读方式挂载它。它只保护/init和一些配置文件。它用于初始化和挂载其它的文件系统镜像。RAMDISK是一个标准的Linux特性。

ramdisk.img被包含Google android SDK中($SDK_ROOT/tools/lib/images/ramdisk.img),也可以编译生成($SDK_ROOT/out/target/product/$PRODUT_NAME/ramdisk.img)。这是一个gzip压缩的CPIO文件。

修改Android的RAMDISK镜像

要修改它,首先复制它到你的Linux机器上,并用如下命令解开:

user@computer:$ mv ramdisk.img ramdisk.cpio.gz

gzip -d ramdisk.cpio.gz

mkdir ramdisk

cd ramdisk

cpio -i -F ../ramdisk.cpio解开后,做一些你的修改和删除无用的文件后,通过如下命令重新创建ramdisk.cpio:

user@computer:$ cpio -i -t -F ../ramdisk.cpio | cpio -o -H newc -O ../ramdisk_new.cpio然后可以重新改名并压缩:

user@computer:$ cd ..

gzip ramdisk_new.cpio

mv ramdisk_new.cpio.gz ramdisk.imgSYSTEM和DATA镜像

system.img是挂载到 / 下的镜像,它包含了全部的系统可执行文件。

userdata.img挂载到 /data 下的镜像,它包含了应用及用户相关的数据。

在实际的物理设备中,他们通过ramdisk中的init.rc脚本挂载为文件系统。它们可以有各种不同的格式,如 YAFFS2、EXT4或 UBI-FS。

它们通过Android构建系统生成并刷入到物理设备中。模拟器对它们的使用有所不同(见下文):

Android模拟器镜像

- system.img 被复制到一个临时文件中,用于模拟器工作。所以你对模拟器中的根目录做的任何改变都会在模拟器退出后丢失。

- userdata.img 只用于使用了 -wipe-data参数时。通常将~/.android/userdata-qemu.img(linux下)作为 /data 分区镜像挂载,而使用 -wipe-data 时会复制userdata.img中的内容到userdata-qemu.img。

- sdcard.img 用于使用了-sdcard参数时,挂载到/sdcard

- cache.img 用于使用了-cache参数来指定/cache内容。如果未指定该参数,模拟器启动时会创建一个空的临时文件挂载到/cache上。这个临时文件会在退出时自动清除。

模拟器不会修改system.img和userdata.img。

拆解Android’s YAFFS2 镜像

一个YAFFS2文件在Linux被识别为“VMS Alpha executable”文件。

user@computer:$ file ${SDK_ROOT}}/out/target/product/imx51_ccwmx51js/system.img

./out/target/product/imx51_ccwmx51js/system.img: VMS Alpha executable从Google代码站中下载 unyaffs 。

如果上面的可执行文件在你的系统不工作的话,你也可以下载 源代码 并重新编译它。

user@computer:$ gcc -o unyaffs unyaffs.c

sudo chmod +x /complete/directory/path/to/unyaffs然后使用这个命令来拆解 YAFF2 镜像文件:

user@computer:$ mkdir image

cd image

unyaffs ../system.img

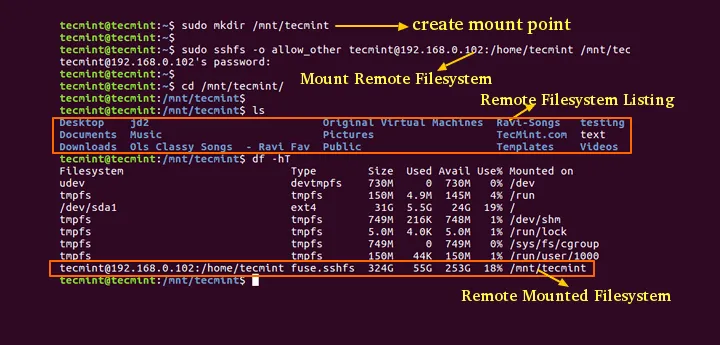

拆解EXT4镜像

如果镜像是EXT4,那么很简单,直接挂载就可以读取其中的内容了:

user@computer:$ mount -o loop -t ext4 system.img /media拆解JFFS2镜像

作为补充,这里说一下如何拆解JFFS2镜像:

user@computer:$ modprobe mtdblock

modprobe jffs2

modprobe mtdram total_size=65536 erase_size=256

mknod /tmp/mtdblock0 b 31 0

dd if=/pathtoimage/rootfs.jffs2 of=/tmp/mtdblock0

mount -t jffs2 /tmp/mtdblock0 /mnt原文链接:http://www.lindusembedded.com/blog/2012/02/23/androids-partition-images/

发表回复